- Tham gia

- 5/10/17

- Bài viết

- 4,454

- Được thích

- 2,518

2888

#1

Trong khi đó, Microsoft lại tuyên bố ngược lại, giải thích rằng yêu cầu cấu hình cần tới TPM 2.0 không chỉ để cung cấp trải nghiệm tốt nhất trên Windows 11 mà còn là một " vũ khí bảo mật" giúp hệ điều hành mới có thể đối phó với bất kỳ cuộc tấn công mạng nào.

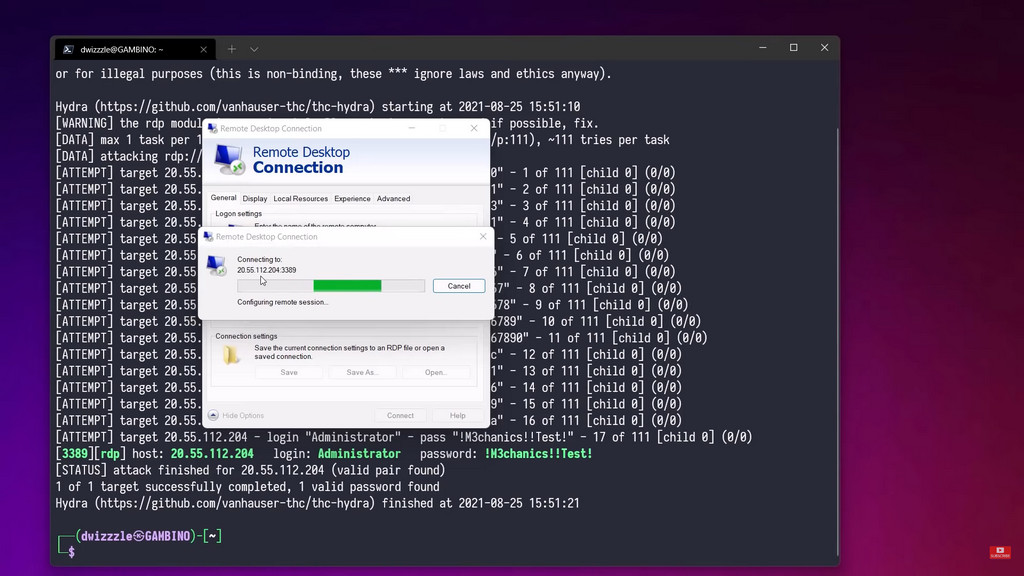

Cụ thể trong một video được đăng tải vào tuần trước trên YouTube, Microsoft đã mời David Weston, Giám đốc Đối tác về Bảo mật Hệ điều hành và Doanh nghiệp tại Microsoft để "Hack" thẳng vào Windows 10 mà không bật TPM 2.0 và Secure Boot để xem tầm quan trọng của hai tính năng bảo mật này trên Windows 11. Vào vai một hacker, David Weston đã hack vào Windows 10 theo hai cách khác nhau là tấn công từ xa và tấn công trực tiếp.

Mở đầu video, David Weston lợi dụng việc đặt username và password yếu của chức năng Remote Desktop đang được bật lên trên một chiếc laptop ở xa. Sau khi chạy một đoạn script để “brute force”(thử đi thử lại nhiều lần cho tới khi mò ra password đúng), Dave Weston đã có thể Hack vào được laptop của nạn nhân với đầy đủ quyền. Khi đó anh ta cài ransomware vào máy nạn nhân và thậm chí còn chặn luôn việc vào môi trường Windows Recovery, nên nạn nhân còn không vô được tới Windows nữa. Cuối cùng, Dave Weston giải thích rằng chiếc laptop của nạn nhân không bật tính năng Secure Boot, Trusted Boot mà Windows 11 yêu cầu, thế nên nó mới bị tấn công dễ dàng đến thế.

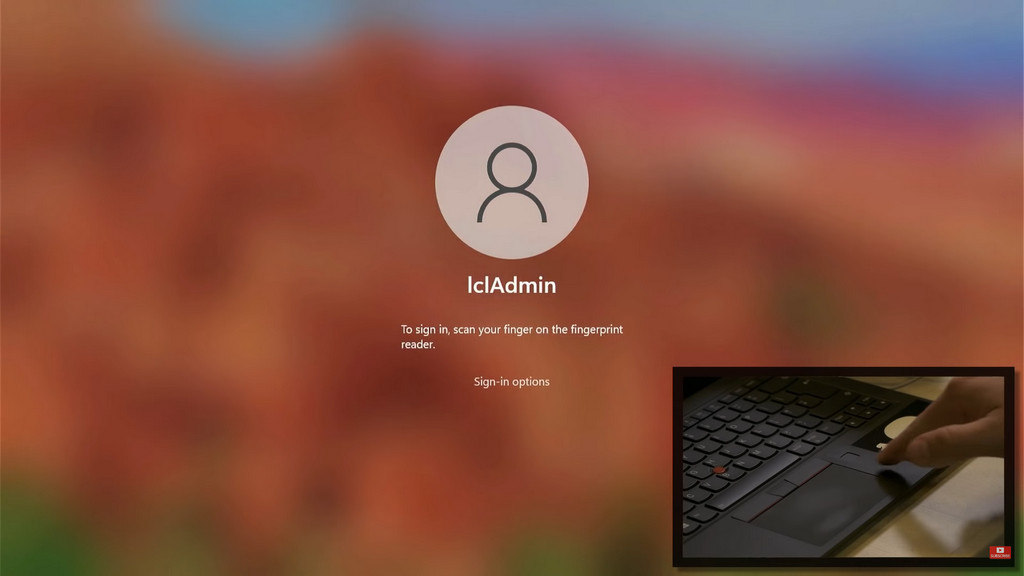

Trong màn demo thứ hai, David Weston và nhóm của mình sử dụng một thiết bị PCI Leech để truy cập vào bộ nhớ của hệ thống (RAM) và qua mặt được Windows Hello (login bằng vân tay). Dave Weston giải thích rằng, chỉ cần một cục kẹo dẻo là kẻ tấn công có thể hack được vào laptop của người dùng. Trong khi đó nếu bật tính năng Virtualization-Based Security (VBS) của Windows 11 sẽ giúp ngăn chặn điều này vì nó ảo hóa những thành phần quan trọng như key giải mã, signature… vào một container, ngăn cách nó với hệ điều hành ở mức phần cứng. Chức năng Hypervisor của Windows sẽ đảm bảo độ toàn vẹn của hệ thống, khi nó phát hiện thấy một thiết bị hay một đoạn code lạ, nó sẽ không cho phép code truy cập vào bộ nhớ.

Bạn đọc có thể xem chi tiết video quá trình hack của David Weston ở video dưới đây:

Theo News.softpedia | TT

Xem thêm: